Для DDoS атак злоумышленники могут использовать Ваше сетевое оборудование.

В этой статье описаны минимальные настройки безопасности для оборудования на RouterOS (Mikrotik).

Cделайте несколько несложных шагов, чтобы обеспечить минимальную безопасность:

Убедитесь, что у Вас последняя прошивка.

Не стоит надеяться на отсутствие багов в новой прошивке

и настройте Firewall:

1. В цепочке INPUT доступ к устройству разрешён, только с доверительных ip адресов. Например, диапазон домашней сети или ip адресами сетевых администраторов.

Обратите внимание на то, что цепочка INPUT применяется только для пакетов, адресованных непосредственно этому маршрутизатору. Транзитные пакеты относятся к цепочке FORWARD.

2. Дропайте все пакеты, которые не соответствуют разрешённым.

3. В случае, если Вам требуется периодически доступ с динамических адресов, то используйте "port knocking", чтобы добавить Ваш ip в разрешённые на определённое время.

4. Закройте порт 53 и 80.

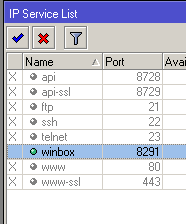

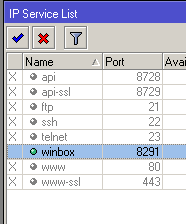

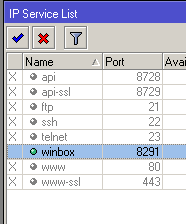

Выключите все сервисы, которые Вы не используете (api,ssh,telnet etc.)

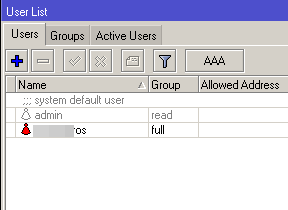

После настройки фаервола и обновления прошивки смените пароль.

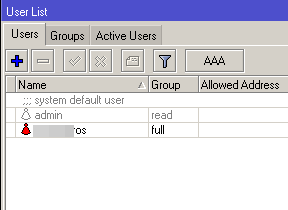

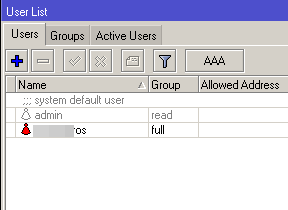

Если вы используете имя учётки "admin" так же создайте свою учётку, например, "Vasya". Зайдите под ней, проверьте права доступа и заблокируйте "админа".

FireWall

С использованием терминала.

Создайте список адресов, которым будет разрешено подключаться к маршрутизатору

/ip firewall address-list

add address=192.168.1.0/24 list=allow-ip

add address=192.168.88.10/32 list=allow-ip

Закрываем порт 53

/ip firewall filter add chain=forward protocol=tcp dst-port=53 action=reject

Закрываем порт 80

/ip firewall filter add chain=forward protocol=tcp dst-port=80 action=reject

Сервисы,которые Вы не используете тоже надо выключить ибо это лишние точки отказа.

/ip service

set api disabled=yes

set api-ssl disabled=yes

и так далее.

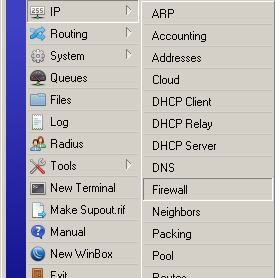

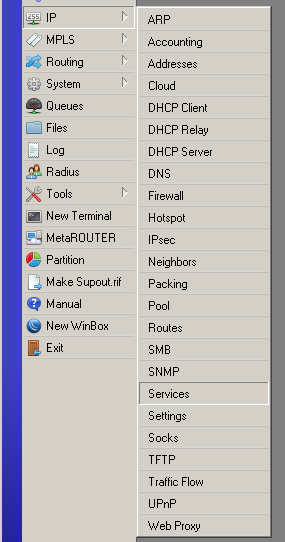

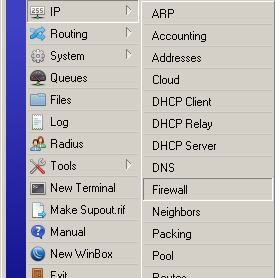

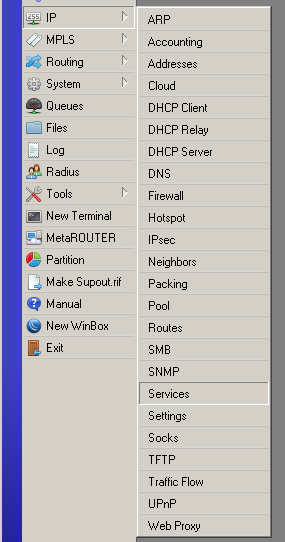

Тоже самое при помощи WinBox.

Закрываем порты 53 и 80

- Chain – input

- Protocol – 17(udp)

- Dst.port – 53

- In.interface – ваш интерфейс, куда включен шнурок провайдера. В моем случае это pppoe-соединение Ростелекома.

- Action – add src to address list

- Address List – DNS_FLOOD (название может быть любым)

И второе правило.

- Chain – input

- Protocol – 17(udp)

- Dst.port – 53

- In.Interface – ваш интерфейс, куда включен провайдер

- Action – drop

По аналогии выполняем для порта 80.

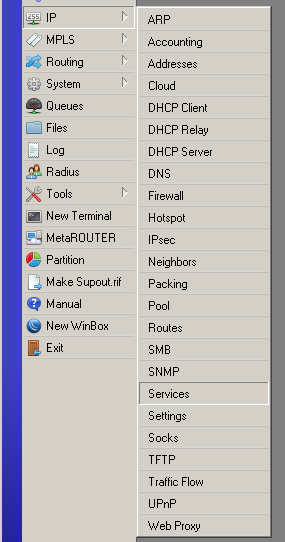

Сервисы настраиваем здесь

Пользователей добавить и удалить "admin", а также сменить пароль можно здесь